2024年江苏省第二届数据安全技术应用职业技能竞赛选拔赛实题例题

数据安全存储

题目附件:

ZmxhZ3syZGFhZjBiMWVlMzkxOGFkZDlmN2NiMTk2NDFhNGYwNH0=

一眼看出是base64,先试试解密

![[数据安全存储.png]]

发现是正确的,得到flag

数据安全应急响应

题目类型:数据安全应急响应

题目名称:Prefetch

题目说明:小明某天发现数据服务器被入侵,攻击者运行了恶意程序,窃取了资料。请分析文件,帮他找到最后一次运行的程序,将该程序最后运行的时间的32位小写md5当做答案提交(时间格式 hh:mm:ss,如13:37:28)

prefetch文件介绍

Prefetch(预读取),从Windows XP开始引入,用来加速应用程序启动过程。Prefetch包含可执行文件的名称、文件时间戳、运行次数、上次执行时间、Hash等。Win7上记录最近128个可执行文件的信息,Win8-10上的最近1024个可执行文件。

Pf文件的名称由“大写字母的应用程序名、-、大写的8位十六进制哈希值、.pf扩展名”组成。

就像这个题目中的一样

![[pf文件名.png]]

当用户首次运行某个应用程序的时候,Windows操作系统的Windows Cache Manager程序会跟踪记录应用程序启动过程中所需的代码和数据(主要是DLL),然后由一个名为NTKRNLPA.exe的核心进程将在内存中跟踪的数据以pf文件的形式保存下来。当用户下一次运行相同程序时候,系统会首先读取pf文件将必要的数据和代码加载到内存中,以加快程序的启动过程。

PECMD工具:

PECMD 是一个命令行工具,用于解析和分析 Windows 操作系统中的 Prefetch 文件。它能够提取 Prefetch 文件中的详细信息,包括程序名称、执行路径、访问的文件列表等。

- 准备分析环境:

打开命令提示符(CMD)或者 PowerShell,以管理员身份运行。 - 执行 PECMD 命令:

使用以下命令解析指定的 Prefetch 文件,并将结果输出到一个可读的文本文件中:

pecmd.exe -f <Prefetch文件路径> --json output.txt

题目说最后启动的那个文件

![[启动的最后文件.png]] 那就是这里的第一个

那就是这里的第一个

用指令:

.\PECmd.exe -f F:\比赛\2024年江苏省第二届数据安全技术应用职业技能竞赛选拔赛实题例题\1.解题赛\2.数据安全应急响应\题目附件\Prefetch\MSEDGE.EXE-F6B373B0.pf --json F:\网络安全\工具\PECmd-master\output

得到这样的东西:

![[指令使用完.png]]

看到有一个

Last run: 2022-03-30 02:46:04

这就是最新的时间了

然后用md5的python脚本:

![[时间32位小写md5.png]]

flag{a02d0a8442af78c58b847dfffcd53067}

数据安全传输

背景

在当前信息时代,数据安全已经成为了一个至关重要的议题。FTP(文件传输协议)作为数据交换的重要工具,其安全性直接关系到企业、组织乃至个人的信息资产安全。由于FTP协议本身的某些特性,如缺乏内置的数据加密机制,使得数据在传输过程中容易受到未经授权的访问和窃取。因此,确保FTP传输的数据安全,不仅需要对服务器和客户端进行严格的配置和管理,还需要采取加密、访问控制等安全措施,以防止数据泄露和被非法利用。数据安全的保护不仅关乎技术层面的防范,更需要我们树立强烈的安全意识,共同维护一个安全、可靠的数据环境。

场景描述

在“智x科技”公司的某个普通工作日,一场看似普通的魔术表演却暗藏了数据安全领域的重大威胁。这场魔术以“数据安全场景魔术”为名,巧妙地将数据丢失、后门程序和口令爆破等安全威胁融入其中,让观众在惊叹之余也深刻体会到数据安全的重要性。

魔术开始时,魔术师展示了一个看似普通的FTP服务器模型,并声称其中存储着公司的重要项目文档和客户资料。他神秘地操作着服务器,模拟了数据丢失的场景。只见模型中的硬盘突然停止工作,指示灯熄灭,象征着数据的突然消失。观众被这一幕深深吸引,纷纷猜测数据丢失的可能原因。

紧接着,魔术师又展示了后门程序的威力。他悄悄地将一个看似普通的U盘插入到服务器模型中,模拟了攻击者通过后门程序入侵服务器的过程。只见服务器模型的指示灯开始闪烁,屏幕上出现了未知的代码和数据流,象征着黑客正在窃取敏感信息。观众被这一幕震惊,意识到后门程序对数据安全的威胁不容小觑。

最后,魔术师以口令爆破为主题,展示了攻击者如何通过猜测或暴力破解的方式获取用户账号的密码。他邀请一位观众上台,尝试破解一个预设的密码。尽管观众尝试了多种可能的组合,但始终无法成功。然而,魔术师却通过一种神秘的手法,轻易地破解了密码,并成功登录了服务器模型。这一幕让观众惊叹不已,也让他们深刻认识到口令安全的重要性。

题干

1. 通过分析入侵附件的数据,获取黑客成功入侵FTP服务器所使用的特定用户名与密码。

【评测标准】本题按结果给分。最终提交的结果为flag{md5(用户名+密码)},注意:md5是使用32位小写md5值。

例:flag{md5(zhangsan+123456)}

最终提交格式样式:flag{e312e011570065532cca42eb9a8ced0a}

2.黑客通过非法手段入侵了FTP服务器,获取到想要的数据后,上传一个后门,请找出上传的后门的文件名称进行提交。

【评测标准】本题按结果给分。最终提交的结果为flag{md5(文件名称)},注意:md5是使用32位小写md5值。

例:

例:flag{md5(1.txt)}

最终提交格式样式:flag{dd7ec931179c4dcb6a8ffb8b8786d20b}

3 . 黑客通过入侵FTP服务器,复制了提权知识相关目录的文件,复制的文件名称是?

【评测标准】本题按结果给分。最终提交的结果为flag{md5(sqlmap)},注意:md5是使用32位小写md5值。

例:flag{md5(QQ.exe)}

最终提交格式样式:flag{e3de3963160c9721e5a0d139c00d0f63}

1.通过分析入侵附件的数据,获取黑客成功入侵FTP服务器所使用的特定用户名与密码。

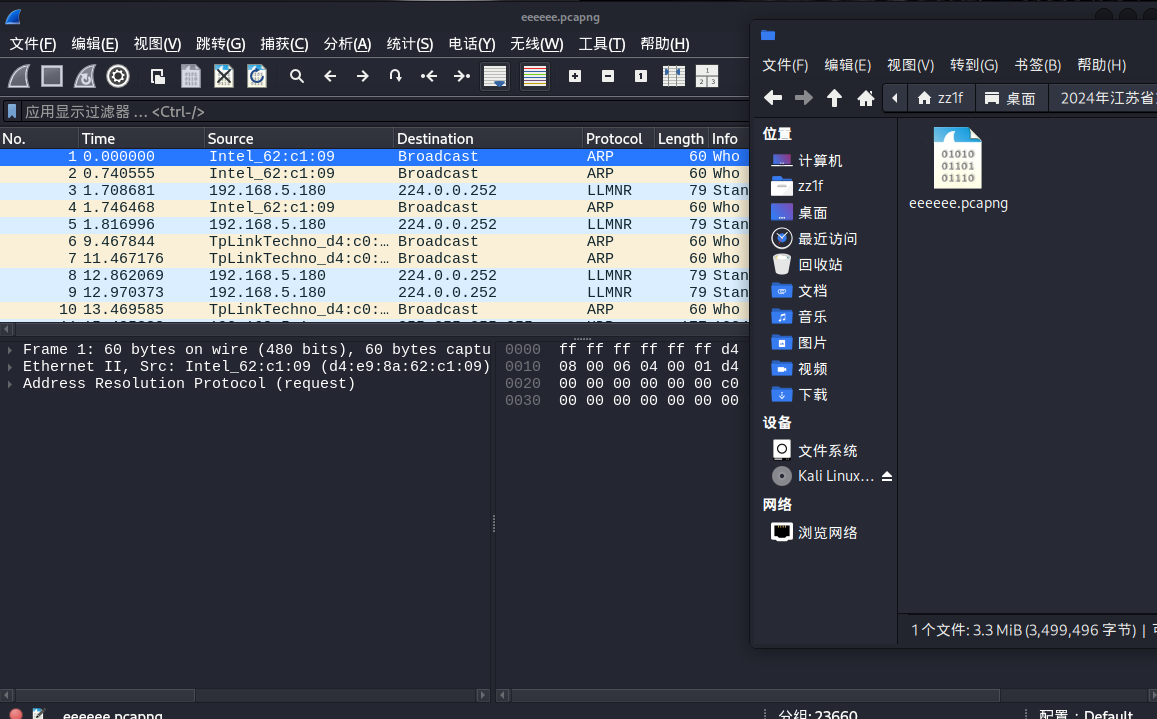

题目给了一个流量分析的文件![[流量分析文件.png]]

看题目是入侵的ftp服务器,而且以及成功入侵,所以我们要找登录成功的包

过滤包命令:

ftp.response.code == 230

ps:这里这个命令是因为,230 是 “登录成功” 的信号,用它过滤能快速锁定 已完成认证、拿到权限 的关键交互,和 “找黑客登录成功的包分析账号密码” 的目标完全匹配,所以在 Wireshark 里用这个命令过滤

![[过滤完成.png]]

得到这个

追踪tcp流:

![[追踪tcp流.png]]

以下是对这个追踪流的解释:

220 http://www.aq817.cn

服务器向客户端发送欢迎消息,表示FTP服务器已准备好接收连接。

USER 242406

客户端向服务器发送用户名 242406。

331 Password required for 242406.

服务器响应,要求输入密码以验证用户 242406 的身份。

PASS 06061818

客户端发送密码 06061818 进行身份验证。

230 User 242406 logged in.

服务器确认用户 242406 使用提供的密码 06061818 成功登录。

FEAT

客户端请求服务器支持的功能列表。

211-Extensions supported:

服务器列出其支持的扩展功能,包括:

HOST: 虚拟主机支持

SIZE: 获取文件大小

REST STREAM: 文件传输恢复

MDTM: 获取或设置文件修改时间

MLST: 获取文件详细信息

MFMT: 修改文件时间

MD5, XCRC, XMD5: 文件校验

CLNT: 客户端标识

SITE INDEX;ZONE;CMLSD;DMLSD: 特定站点命令

XCMLSD, XDMLSD: 扩展目录列表

211 END: 表示功能列表结束。

SYST

客户端请求服务器的系统类型。

215 UNIX Type: L8 Internet Component Suite

服务器响应其系统类型为 UNIX Type: L8 Internet Component Suite,表明服务器操作系统类型。

QUIT

客户端发送 QUIT 命令以终止会话。

221 Goodbye.

服务器确认会话终止,并发送再见消息。

得到USER 242406

PASS 06061818

那就是MD5(242406+06061818)

flag{0211bf9f44264de4759cef8b3787146b}

2.黑客通过非法手段入侵了FTP服务器,获取到想要的数据后,上传一个后门,请找出上传的后门的文件名称进行提交。

在FTP服务器中上传了文件,那这里我们就直接可以输入ftp-data找到FTP-DATA进行选中分析

![[ftp-data.png]]

发现有很多

把这些导出

![[导出文件.png]]

发现除了11都有,很可疑,题目让我们交的文件名,所以试试11.exe

md5得到4d7bc3cf8525caa5074ea758705a8a06

flag{4d7bc3cf8525caa5074ea758705a8a06}

3 . 黑客通过入侵FTP服务器,复制了提权知识相关目录的文件,复制的文件名称是?

(wp还没看懂)